SKT 해킹 사건과 HSS란? 유심 복제와 보안 위협 총정리

최근 논란이 되고 있는 SKT 해킹 사건과 관련하여 HSS(Home Subscriber Server)라는 핵심 시스템의 역할과 보안 위협, 그리고 우리가 취할 수 있는 대응 방안까지 자세히 정리해보려고 해요.

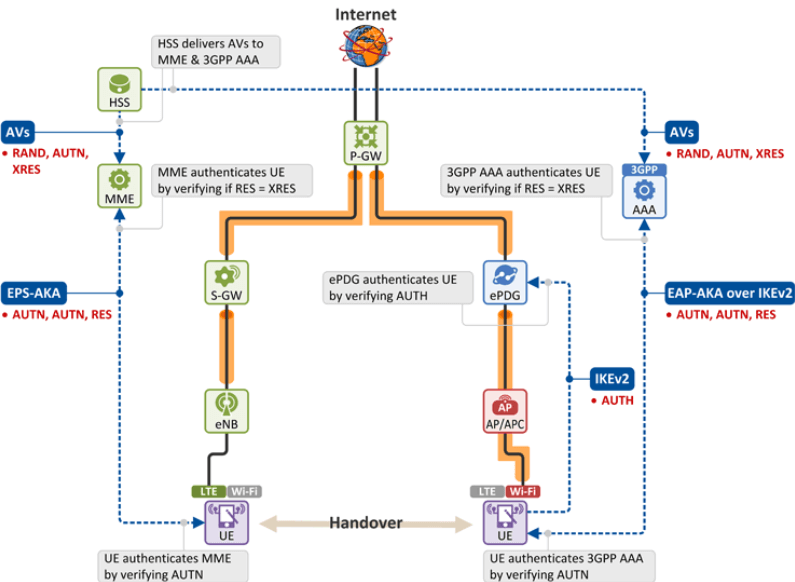

HSS는 LTE 네트워크에서 SIM 카드 인증과 관련된 매우 중요한 장비이며, 이 장비가 해킹당했을 경우 생각보다 훨씬 심각한 보안 문제가 발생할 수 있습니다.

이번 포스팅에서는 HSS가 무엇인지, 왜 이 장비가 해킹되면 위험한지, 복제 유심이 실제 가능한지, 우리나라 통신망은 안전한지, 그리고 지금 당장 무엇을 해야 하는지까지 차근차근 설명드릴게요.

HSS LTE 통신의 핵심 뇌

HSS(Home Subscriber Server)는 이름 그대로 ‘가입자 정보를 저장하고 관리하는 서버’입니다. 주로 LTE 네트워크에서 사용되며, 역할은 다음과 같아요.

- 단말기(스마트폰, 태블릿 등)가 LTE 망에 접속할 수 있는 자격이 있는지 확인

- 해당 SIM 카드가 어떤 요금제, 서비스 등을 사용하는지 조회

- 인증을 위한 비밀 키(K, OP 또는 OPc) 보관

간단히 말해, 우리가 스마트폰을 켜고 LTE나 5G에 접속할 때, 그 신호가 망을 타고 HSS로 전달되어 인증 절차를 거친 후 네트워크 연결이 허용되는 구조입니다.

HSS 해킹당하면 어떤 일이 벌어지나요?

HSS가 해킹되었다는 것은, 가입자의 인증 정보가 유출되었을 수 있다는 뜻입니다. 이 중 가장 민감한 정보가 바로:

- IMSI (가입자 고유 번호)

- K, OP/OPc (비밀 인증 키)

이 두 정보가 동시에 유출될 경우, 공격자는 이를 이용해 복제 유심(SIM 클론)을 만들어 낼 수 있게 됩니다.

이론적으로는 이 복제 유심으로 피해자의 번호를 도용해 문자 수신, 통화, 인증번호 가로채기, 본인인증 탈취까지 가능한 위험한 상황이 되는 거예요.

특히, 우리나라처럼 휴대폰 본인 인증이 광범위하게 쓰이는 환경에서는 그 피해가 훨씬 더 심각해질 수 있습니다.

HSS 복제 유심 가능한가요?

이론과 현실의 차이

실제로 K, OP/OPc 값이 유출되었고, 누군가 USIM 복제를 시도했다고 가정해볼게요. 가능은 하지만, 현실적으로는 국내 이통사 망에서 정상 작동하기 매우 어렵습니다. 이유는 다음과 같습니다.

- IMEI 기반 통제

- 동일한 IMSI를 가진 유심이 다른 IMEI(폰 고유번호)에 꽂혀 접속하면 망에서 부정 접속으로 인식되어 차단됩니다.

- IMEI까지 복제해도 중복 접속 감지

- 동일한 IMEI/IMSI 조합이 두 기기에서 접속하면, 중복 접근으로 인식되어 역시 차단됩니다.

- 기지국 간 시간차 감지 시스템

- 물리적으로 먼 기지국 두 곳에서 같은 IMSI가 동시에 접속을 시도하면 시스템이 부정 사용을 감지하고 밴 처리합니다.

- 정상 종료 없는 이중 접속도 차단

- 기존 단말이 종료되지 않았는데 새로운 단말이 같은 SIM 정보를 사용해 접속하면, 네트워크 인증이 자동으로 잠김 처리됩니다.

즉, 복제 유심으로 정상적인 LTE 접속은 거의 불가능에 가깝습니다. 그러나 유출된 정보 자체의 민감성은 여전히 문제예요. 왜냐하면 공격자가 단순히 전화망이 아닌 다른 형태의 인증/사칭에 사용할 수 있기 때문이죠.

HSS 5G, 3G와 관련 있나요?

LTE에서는 HSS,

3G에서는 HLR(Home Location Register),

5G에서는 UDM, AUSF라는 이름의 장비가 쓰입니다.

이번 해킹이 HSS에 국한된 것이라면 3G나 5G에는 직접적인 피해가 없을 수 있습니다.

하지만 현실적으로 국내는 LTE와 5G가 동시에 쓰이는 Dual Connectivity 구조를 사용하기 때문에, LTE에서 유출된 정보가 5G 인증에도 영향을 줄 수 있는지 여부는 명확히 단정할 수 없습니다.

HSS SIM 카드 교체는 해답이 될 수 있나?

그렇다면, 우리가 지금 당장 할 수 있는 대응은 무엇일까요?

방법 1. SIM 카드 재발급

- 새로운 SIM 카드를 받으면 IMSI, K, OP 값이 모두 새롭게 부여됩니다.

- 특히 사태 발생 이후 제조된 SIM 카드는 더 안전할 수 있습니다.

방법 2. eSIM 사용

- eSIM은 원격으로 프로필을 다운로드하면서 새로운 키 값(K, OP/OPc)을 안전하게 할당받습니다.

- 유출된 HSS와 무관한 새로운 인증 정보로 구성되므로 상대적으로 보안성이 높습니다.

이중 인증(OTP)으로 추가 방어선을 구축하세요

HSS 만약 누군가 내 전화번호 도용해 로그인을 시도한다면?

ID, 비밀번호는 물론 본인 인증 코드까지 뚫릴 수 있어요.

이런 위험을 방지하기 위해 반드시 OTP(일회용 비밀번호)나 보안카드, 생체인증 등 이중 인증 수단을 활성화하는 것이 좋습니다. 특히 금융/가상자산 거래소, 포털 계정 등에는 반드시 추가 인증을 설정해두세요.

이번 SKT HSS 해킹 사건은 단순한 데이터 유출이 아닌, 국가적 통신 인프라 보안에 대한 경각심을 일깨워주는 사건입니다.

HSS는 통신의 핵심을 담당하는 장비이고, 이 장비에서 인증 키 값이 유출되면 SIM 복제라는 심각한 문제로 이어질 수 있어요.

하지만 국내 통신사들은 IMEI/IMSI 기반의 고도화된 접근 제어 시스템을 갖추고 있어, 단순한 유심 복제만으로는 통신망을 악용하기 어렵도록 하고 있습니다.

그럼에도 불구하고, 개인정보가 유출되었을 수 있다는 점에서는 새로운 유심 발급과 OTP 설정 등 적극적인 자구책이 필요합니다.

'IT' 카테고리의 다른 글

| 어메이즈핏 빕6 사용 후기ㅣ실사용 장점 단점 (8) | 2025.05.19 |

|---|---|

| 애플 홈패드 출시 정보ㅣ5가지 기능 소개 (4) | 2025.05.16 |

| 어메이즈핏 빕6 사용후기 리뷰ㅣ레드미워치5 비교 (6) | 2025.05.02 |

| 패스트핑 5.0 다운로드 및 설치 바로가기ㅣ온라인게임 빠르고 부드럽게 하기 (0) | 2025.04.30 |

| 레드미 버즈6 프로 사용 후기ㅣ장점 단점 디자인 음질 총정리 (1) | 2025.04.24 |